Стандарт Банка России СТО БР БФБО-1.5-2023 “Безопасность финансовых (банковских) операций Управление инцидентами, связанными с реализацией информационных угроз, и инцидентами операционной надежности О формах и сроках взаимодействия Банка России с кредитными организациями, некредитными финансовыми организациями и субъектами национальной платежной системы при выявлении инцидентов, связанных с реализацией информационных угроз, и инцидентов операционной надежности” (принят и введен в действие приказом Банка России от 8 февраля 2023 года № ОД-215)

Предисловие

1. Разработан Банком России.

2. Принят и введен в действие приказом Банка России от "08" февраля 2023 года № ОД-215.

3. Взамен СТО БР БФБО-1.5-2018.

Настоящий стандарт не может быть полностью или частично воспроизведен, тиражирован и распространен в качестве официального издания без разрешения Центрального банка Российской Федерации.

1. Область применения

Настоящий стандарт регламентирует формы и сроки взаимодействия кредитных организаций, некредитных финансовых организаций и субъектов национальной платежной системы (далее при совместном упоминании - участники информационного обмена) с Банком России в случаях, предусмотренных законодательством Российской Федерации, в том числе нормативными актами Банка России.

Область действия настоящего стандарта определяется требованиями законодательства Российской Федерации, в том числе нормативных актов Банка России, которыми предусмотрены обязанности участников информационного обмена по информированию Банка России:

- о выявленных случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, о случаях и (или) попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участника финансовой платформы, инцидентах защиты информации, в том числе незаконном раскрытии банковской тайны, персональных данных и (или) иных данных клиентов или работников участника информационного обмена, компьютерных инцидентах, компьютерных атаках и уязвимостях информационной безопасности, которые могут привести к инциденту защиты информации или компьютерному инциденту (далее при совместном упоминании - инциденты, связанные с реализацией информационных угроз);

- о событиях операционного риска или серии связанных событий операционного риска, вызванных информационными угрозами и (или) сбоями объектов информационной инфраструктуры, которые привели к неоказанию или ненадлежащему оказанию банковских или финансовых услуг - событиях операционного риска, связанных с нарушением операционной надежности (далее - инциденты операционной надежности);

- о планируемых публичных мероприятиях и мероприятиях по раскрытию информации, включая выпуск пресс-релизов и проведение пресс-конференций, размещение информации на официальных сайтах в сети Интернет, в отношении выявленных инцидентов защиты информации и инцидентов операционной надежности (далее - планируемые мероприятия по раскрытию информации).

Также настоящий стандарт применяется в рамках информационного обмена с участниками информационного обмена в соответствии с полномочиями Банка России в части направления запросов и получения необходимой информации о деятельности участников информационного обмена в соответствии с законодательством Российской Федерации, в том числе нормативными актами Банка России.

Объектом настоящего стандарта является следующее:

Сведения обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента согласно требованиям:

- Федерального закона от 27 июня 2011 года № 161-ФЗ "О национальной платежной системе" (далее - Федеральный закон № 161-ФЗ) [3];

- нормативного акта Банка России, устанавливающего форму и порядок направления операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры, операторами электронных платформ в Банк России информации обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, форме и порядке получения ими от Банка России информации, содержащейся в базе данных о случаях и попытках осуществления переводов денежных средств без согласия клиента, а также о порядке реализации операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры, операторами электронных платформ мероприятий по противодействию осуществлению переводов денежных средств без согласия клиента, разработанного на основании частей 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Сведения обо всех случаях и (или) попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участников финансовой платформы, согласно требованиям:

- Федерального закона от 20 июля 2020 года № 211-ФЗ "О совершении финансовых сделок с использованием финансовой платформы" (далее - Федеральный закон № 211-ФЗ) [4];

- нормативного акта Банка России, устанавливающего форму и порядок направления операторами финансовых платформ в Банк России информации обо всех случаях и (или) о попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участников финансовой платформы, и получения операторами финансовых платформ, финансовыми организациями от Банка России информации, содержащейся в базе данных о случаях и попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участников финансовой платформы, а также порядок реализации операторами финансовых платформ мероприятий по выявлению операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участников финансовой платформы, и противодействию в совершении таких сделок на основании частей 2, 4 и 5 статьи 12 Федерального закона № 211-ФЗ [4].

Сведения о выявлении инцидентов защиты информации, в том числе незаконного раскрытия банковской тайны, персональных данных и (или) иных данных клиентов или работников участника информационного обмена, согласно требованиям:

- нормативного акта Банка России, устанавливающего обязательные для кредитных организаций требования к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента на основании статьи 57.4 Федерального закона от 10 июля 2002 года № 86-ФЗ "О Центральном банке Российской Федерации (Банке России)" (далее - Федеральный закон № 86-ФЗ) [1];

- нормативного акта Банка России, устанавливающего обязательные для некредитных финансовых организаций требования к обеспечению защиты информации при осуществлении деятельности в сфере финансовых рынков в целях противодействия осуществлению незаконных финансовых операций на основании статьи 76.4-1 Федерального закона № 86-ФЗ [1];

- нормативного акта Банка России, устанавливающего требования к обеспечению защиты информации при осуществлении переводов денежных средств и порядок осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств на основании части 3 статьи 27 Федерального закона № 161-ФЗ [3].

Сведения о выявлении инцидентов операционной надежности согласно требованиям:

- нормативного акта Банка России, устанавливающего обязательные для кредитных организаций требования к операционной надежности при осуществлении банковской деятельности в целях обеспечения непрерывности оказания банковских услуг на основании статьи 57.5 Федерального закона № 86-ФЗ [1];

- нормативного акта Банка России, устанавливающего обязательные для некредитных финансовых организаций требования к операционной надежности при осуществлении деятельности в сфере финансовых рынков в целях обеспечения непрерывности оказания финансовых услуг (за исключением банковских услуг) на основании статьи 76.4-2 Федерального закона № 86-ФЗ [1].

Сведения о компьютерных инцидентах, компьютерных атаках и уязвимостях информационной безопасности согласно требованиям:

- Федерального закона от 26 июля 2017 года № 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации" (далее - Федеральный закон № 187-ФЗ) [2];

- порядка информирования федерального органа исполнительной власти, уполномоченного в области обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов критической информационной инфраструктуры;

- нормативного акта Банка России, устанавливающего форму и порядок направления операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры, операторами электронных платформ в Банк России информации обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, форме и порядке получения ими от Банка России информации, содержащейся в базе данных о случаях и попытках осуществления переводов денежных средств без согласия клиента, а также о порядке реализации операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры, операторами электронных платформ мероприятий по противодействию осуществлению переводов денежных средств без согласия клиента, разработанного на основании частей 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Сведения от участников информационного обмена, использующих сервис срочного перевода и сервис несрочного перевода (далее - ССНП) для осуществления перевода денежных средств, о приостановлении/отмене приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств на объектах информационной инфраструктуры участников информационного обмена согласно требованиям нормативного акта Банка России, устанавливающего требования к защите информации в платежной системе Банка России на основании пункта 19 части 1 и части 9 статьи 20 Федерального закона № 161-ФЗ [3].

Сведения о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации и инцидентах операционной надежности согласно требованиям:

- нормативного акта Банка России, устанавливающего обязательные для кредитных организаций требования к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента на основании статьи 57.4 Федерального закона № 86-ФЗ [1];

- нормативного акта Банка России, устанавливающего обязательные для некредитных финансовых организаций требования к обеспечению защиты информации при осуществлении деятельности в сфере финансовых рынков в целях противодействия осуществлению незаконных финансовых операций на основании статьи 76.4-1 Федерального закона № 86-ФЗ [1];

- нормативного акта Банка России, устанавливающего требования к обеспечению защиты информации при осуществлении переводов денежных средств и порядок осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств на основании части 3 статьи 27 Федерального закона № 161-ФЗ [3];

- нормативного акта Банка России, устанавливающего обязательные для кредитных организаций требования к операционной надежности при осуществлении банковской деятельности в целях обеспечения непрерывности оказания банковских услуг на основании статьи 57.5 Федерального закона № 86-ФЗ [1];

- нормативного акта Банка России, устанавливающего обязательные для некредитных финансовых организаций требования к операционной надежности при осуществлении деятельности в сфере финансовых рынков в целях обеспечения непрерывности оказания финансовых услуг (за исключением банковских услуг) на основании статьи 76.4-2 Федерального закона № 86-ФЗ [1].

Положения настоящего стандарта носят рекомендательный характер, если только обязательность применения отдельных из них не установлена законодательством Российской Федерации или нормативными актами Банка России. Настоящий стандарт может быть использован для включения отсылок на него и (или) прямого использования устанавливаемых в нем положений во внутренних документах финансовых организаций, а также в договорах и соглашениях, заключенных между организациями.

2. Термины, определения, обозначения и сокращения

В настоящем стандарте применены термины и определения следующих актов законодательства Российской Федерации и стандартов:

- в части общей терминологии используются термины и определения Национального стандарта Российской Федерации ГОСТ Р 57580.3-2022 "Безопасность финансовых (банковских) операций. Управление риском реализации информационных угроз и обеспечение операционной надежности. Общие положения" (далее - ГОСТ Р 57580.3-2022) [13] и Национального стандарта Российской Федерации ГОСТ Р 57580.1-2017 "Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер" (далее - ГОСТ Р 57580.1-2017) [12];

- в части выявленных случаев и (или) попыток осуществления переводов денежных средств без согласия клиента, а также приостановления/отмены приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств на объектах информационной инфраструктуры участников информационного обмена используются термины и определения Федерального закона № 161-ФЗ [3];

- в части выявленных случаев и (или) попыток осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участника финансовой платформы, используются термины и определения Федерального закона № 211-ФЗ [4];

- в части выявленных инцидентов операционной надежности используются термины и определения Положения Банка России от 12 января 2022 года № 787-П "Об обязательных для кредитных организаций требованиях к операционной надежности при осуществлении банковской деятельности в целях обеспечения непрерывности оказания банковских услуг" (далее) (далее - Положение Банка России № 787-П) [9] и Положения Банка России от 15 ноября 2021 года № 779-П "Об установлении обязательных для некредитных финансовых организаций требований к операционной надежности при осуществлении видов деятельности, предусмотренных частью первой статьи 76.1 Федерального закона от 10 июля 2002 года № 86-ФЗ "О Центральном банке Российской Федерации (Банке России)", в целях обеспечения непрерывности оказания финансовых услуг (за исключением банковских услуг)" (далее - Положения Банка России № 779-П) [10];

- в части выявленных компьютерных инцидентов используются термины и определения Федерального закона № 187-ФЗ [2].

Также в настоящем стандарте используются следующие обозначения и сокращения:

АСОИ ФинЦЕРТ - техническая инфраструктура (автоматизированная система) Банка России;

АС "Фид-Антифрод" - Централизованная база данных о случаях и попытках осуществления переводов денежных средств без согласия клиента;

БДУ ФСТЭК - Банк данных угроз безопасности информации ФСТЭК России;

БД - база данных;

БИК - банковский идентификационный код;

ВПО - вредоносное программное обеспечение;

ДБО - дистанционное банковское обслуживание;

ДУЛ - документ, удостоверяющий личность;

ЕБС - единая биометрическая система;

ИНН - индивидуальный номер налогоплательщика;

КА - компьютерная атака;

КИ - компьютерный инцидент;

КИИ - критическая информационная инфраструктура;

МПС - международная платежная система;

НКЦКИ - Национальный координационный центр по компьютерным инцидентам;

ОПДС - оператор по переводу денежных средств;

ОЭП - оператор электронной платформы;

ПС - платежная система;

СБП - Система быстрых платежей;

Интернет - информационно-телекоммуникационная сеть "Интернет";

СНИЛС - страховой номер индивидуального лицевого счета застрахованного лица в системе персонифицированного учета Фонда пенсионного и социального страхования Российской Федерации;

ТСП - торгово-сервисное предприятие;

ФЛ - физическое лицо;

ЮЛ - юридическое лицо;

CAPEC-Common Attack Pattern Enumeration and Classification;

CPE - Common Platform Enumeration;

CVE - Common Vulnerabilities and Exposures;

CWE - Common Weakness Enumeration;

UI - User Interface;

URL - Uniform Resource Locator.

3. Взаимодействие Банка России с участниками информационного обмена

1. Участники информационного обмена информируют Банк России об инцидентах, связанных с реализацией информационных угроз, об инцидентах операционной надежности, о планируемых мероприятиях по раскрытию информации в случаях, предусмотренных законодательством Российской Федерации, в том числе нормативными актами Банка России.

2. Участники информационного обмена взаимодействуют с Банком России в соответствии со способами взаимодействия, описанными в разделе 4.

3. Условия и сроки информирования Банка России об инцидентах, связанных с реализацией информационных угроз, об инцидентах операционной надежности, о планируемых мероприятиях по раскрытию, а также направления ответов на запросы Банка России определяются настоящим стандартом в части, не урегулированной законодательством Российской Федерации и Банка России.

4. В настоящем стандарте определены формы представления данных, используемые для взаимодействия с Банком России в определенных законодательством Российской Федерации, в том числе нормативными актами Банка России, случаях направления в Банк России и получения от Банка России информации (в том числе по форме уведомления о представлении информации, форме уведомления о направлении запроса об исключении информации, форме уведомления о представлении ответа на запрос, форме уведомления о распространяемых данных, форме уведомления о событии). Содержание форм представления данных, направляемых в Банк России при информировании об инцидентах, связанных с реализацией информационных угроз, об инцидентах операционной надежности, о планируемых мероприятиях по раскрытию информации, а также ответов на запросы Банка России определяются настоящим стандартом.

5. В настоящем стандарте используется следующая схема наименования форм предоставления данных: <Тип формы представления данных>_<Объект, к которому применяется форма представления данных>_<Дополнительная классификация в рамках объекта>.

<Тип формы представления данных> может принимать следующие значения:

- NTF - форма представления данных, используемая участниками информационного обмена для уведомления Банка России. Не предусматривает предоставления формализованного ответа;

- REQ - форма представления запроса, используемая участниками информационного обмена или Банком России для запроса сведений. Предусматривает обязательный формализованный ответ;

- RESP - форма представления ответа на запрос, используемая участниками информационного обмена или Банком России для представления формализованного ответа на запрос сведений.

<Объект, к которому применяется форма представления данных> может принимать следующие значения:

- OWC - перевод денежных средств без согласия клиента или сделка с использованием финансовой платформы без волеизъявления участника финансовой платформы;

- ISI - инцидент защиты информации;

- ORI - инцидент операционной надежности;

- CI - компьютерный инцидент;

- CA - компьютерная атака;

- VLN - уязвимость информационной безопасности;

- IEP - участник информационного обмена.

<Дополнительная классификация в рамках объекта> зависит от объекта, к которому применяется форма представления данных, и приведена в разделах ниже.

6. Предзаполненные формы представления данных, используемые в настоящем стандарте, являются частным случаем форм представления данных и ориентированы на конкретную специфику (например, тип операции, инцидента и т. д.). Предзаполненные формы представления данных могут использоваться для информирования Банка России вместо основных форм представления данных.

7. Обязательность заполнения полей форм представления данных определяется в соответствии со следующими значениями:

a. О - поле обязательно для заполнения;

b. УО - поле обязательно для заполнения при выполнении заданного условия;

c. Н - поле заполняется при наличии технической возможности получения данной информации.

8. Поля форм представления данных должны заполняться данными без использования методов скрытия информации, в том числе шифрования, маскирования или хеширования, если в правилах заполнения не указано иное.

9. Состав данных, направляемых в Банк России, при информировании об инцидентах, связанных с реализацией информационных угроз, инцидентах операционной надежности, о планируемых мероприятиях по раскрытию информации, не должен включать в себя сведения, составляющие государственную тайну.

В настоящем стандарте описаны следующие формы представления данных:

| Код формы представления данных | Наименование формы представления данных | Раздел, в котором описана форма представления данных |

|---|---|---|

| NTF_OWC_SNPS | Форма представления участниками информационного обмена - операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры данных обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента | 5.1 Приложение 1 |

| NTF_OWC_OEP | Форма представления участниками информационного обмена - операторами электронных платформ данных обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, включающих информацию об операциях по номинальному счету без согласия клиента-бенефициара | 5.2 Приложение 2 |

| NTF_OWC_OFP | Форма представления участниками информационного обмена - операторами финансовых платформ данных обо всех случаях и (или) попытках осуществления операций по финансовым сделкам без волеизъявления участника финансовой платформы | 5.3 Приложение 3 |

| REQ_OWC_Identification RESP_OWC_Identification | Форма запроса Банка России в целях идентификации получателя средств или плательщика, а также форма представления ответа Банку России | 5.4 Приложение 4 |

| REQ_OWC_UUID RESP_OWC_UUID | Форма запроса Банка России в целях получения данных об операции без согласия на основании сведений о совершенных противоправных действиях от федерального органа исполнительной власти в сфере внутренних дел, а также форма представления ответа Банку России | 5.5 Приложение 5 |

| REQ_OWC_Forward RESP_OWC_Forward | Форма запроса Банка России в целях получения данных о действиях участника информационного обмена, обслуживающего получателя средств, по переводу денежных средств, а также форма представления ответа Банку России | 5.6 Приложение 6 |

| REQ_OWC_Reverse RESP_OWC_Reverse | Форма запроса Банка России в целях получения информации о плательщиках указанному в запросе Банка России получателю средств, а также форма представления ответа Банку России | 5.7 Приложение 7 |

| REQ_OWC_Review RESP_OWC_Review | Форма запроса участника информационного обмена в случае необоснованного направления в Банк России информации о переводах без согласия клиента, а также форма представления ответа Банка России | 5.8 Приложение 8 |

| REQ_OWC_Correction RESP_OWC_Correction | Форма запроса Банка России о повторном направлении информации о переводах без согласия клиента, а также форма представления ответа Банку России | 5.9 Приложение 9 |

| NTF_OWC_DataUpdate | Форма представления участниками информационного обмена дополнительных и (или) уточняющих сведений по ранее направленной информации о переводах без согласия клиента | 5.10 Приложение 10 |

| NTF_ISI_Detect | Форма представления участниками информационного обмена данных о выявлении инцидента защиты информации | 6.2 Приложение 12 |

| NTF_ ISI _DataLeak | Форма представления участниками информационного обмена данных о выявлении незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России | 6.3 Приложение 13 |

| NTF_ISI_Investigation | Форма представления участниками информационного обмена данных о результатах расследования инцидента защиты информации или незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России | 6.4 Приложение 14 |

| REQ_ ISI _DataLeak RESP_ ISI _DataLeak | Форма запроса Банка России в целях подтверждения факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России | 6.5 Приложение 15 |

| NTF_ORI_Detect | Форма представления участниками информационного обмена данных о выявлении инцидента операционной надежности | 6.6 Приложение 16 |

| NTF_ORI_Investigation | Форма представления участниками информационного обмена данных о результатах расследования инцидента операционной надежности | 6.7 Приложение 17 |

| NTF_CI | Форма представления участниками информационного обмена данных о компьютерных инцидентах | 7.2 Приложение 19 |

| NTF_CA | Форма представления участниками информационного обмена данных о компьютерных атаках | 7.3 Приложение 21 |

| NTF_VLN | Форма представления участниками информационного обмена данных о выявленных уязвимостях информационной безопасности | 7.4 Приложение 23 |

| REQ_IEP_Detect RESP_IEP_Detect | Форма запроса Банка России в целях получения сведений о выявленной компьютерной атаке или уязвимости информационной безопасности, а также форма представления ответа Банку России | 7.5 Приложение 24 |

| REQ_IEP_IsWebSite RESP_IEP_IsWebSite | Форма запроса Банка России в целях получения сведений о принадлежности участнику информационного обмена ресурса в сети Интернет, а также форма представления ответа Банку России | 7.6 Приложение 25 |

| REQ_IEP_CorrAccLock RESP_IEP_CorrAccLock | Форма запроса участника информационного обмена, использующего ССНП для осуществления перевода денежных средств, в целях приостановления/отмены приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств с использованием ССНП на объектах информационной инфраструктуры участников информационного обмена, а также форма представления ответа Банка России | 8 Приложение 26 |

| NTF_IEP_Publication | Форма представления участниками информационного обмена сведений о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентах операционной надежности | 9 Приложение 27 |

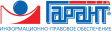

Для принятия решения об информировании участник информационного обмена может использовать схему принятия решений об информировании Банка России (рис. 1).

Рис. 1. Схема принятия решений об информировании Банка России о событиях реализации информационных угроз

4. Способы взаимодействия Банка России и участников информационного обмена

Взаимодействие Банка России и участников информационного обмена осуществляется с использованием технической инфраструктуры (автоматизированной системы) Банка России - АСОИ ФинЦЕРТ.

В случае возникновения технической невозможности взаимодействия участников информационного обмена с Банком России с использованием АСОИ ФинЦЕРТ:

- участники информационного взаимодействия должны направлять информацию в Банк России с использованием контактной информации ФинЦЕРТ, размещенной на официальном сайте Банка России в информационно-телекоммуникационной сети "Интернет". Информация, направленная с использованием контактной информации ФинЦЕРТ, должна быть повторно направлена в Банк России при возобновлении технической возможности взаимодействия участников информационного обмена с Банком России с использованием АСОИ ФинЦЕРТ;

- Банк России направляет запросы участникам информационного взаимодействия с использованием контактной информации, предоставленной участником информационного обмена в карточке участника1.

5. Взаимодействие участников информационного обмена с Банком России в случаях (или при попытках) осуществления переводов денежных средств без согласия клиента, а также в случаях (или при попытках) осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы, без волеизъявления участника финансовой платформы

5.1. Представление участниками информационного обмена - операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры в Банк России данных обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента

События, при наступлении которых участники информационного обмена - операторы по переводу денежных средств, операторы платежных систем, операторы услуг платежной инфраструктуры должны направлять в Банк России данные обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента (далее - информация о переводах без согласия клиента), а также сроки направления указанной информации установлены нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма представления участниками информационного обмена - операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры данных о переводах без согласия клиента (NTF_OWC_SNPS) в Банк России приведена в приложении 1 к настоящему стандарту.

5.2. Представление участниками информационного обмена - операторами электронных платформ в Банк России данных обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, включающих информацию об операциях по номинальному счету без согласия клиента-бенефициара

События, при наступлении которых участники информационного обмена - операторы электронных платформ должны направлять в Банк России данные обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, включающие информацию об операциях по номинальному счету без согласия клиента - бенефициара (далее - информация о переводах без согласия клиента, включающая информацию об операциях по номинальному счету без согласия клиента-бенефициара), а также сроки направления указанной информации установлены нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма представления участниками информационного обмена - операторами электронных платформ информации о переводах без согласия клиента, включающей информацию об операциях по номинальному счету без согласия клиента-бенефициара (NTF_OWC_OEP) в Банк России приведена в приложении 2 к настоящему стандарту.

5.3. Представление участниками информационного обмена - операторами финансовых платформ в Банк России данных обо всех случаях и (или) попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы, без волеизъявления участников финансовой платформы

События, при наступлении которых участники информационного обмена - операторы финансовых платформ должны направлять в Банк России обо всех случаях и (или) попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы, без волеизъявления участника финансовой платформы (далее -операции по финансовым сделкам без волеизъявления участников финансовой платформы), а также сроки направления указанной информации установлены нормативным актом Банка России в соответствии с частями 2, 4 и 5 статьи 12 Федерального закона № 211-ФЗ.

Форма представления участниками информационного обмена - операторами финансовых платформ данных обо всех случаях и (или) попытках осуществления операций по финансовым сделкам без волеизъявления участника финансовой платформы (NTF_OWC_OFP) в Банк России приведена в приложении 3 к настоящему стандарту.

5.4. Запрос Банка России в целях идентификации получателя средств или плательщика

Запрос Банка России к участнику информационного обмена направляется Банком России при получении от участника информационного обмена уведомления, содержащего информацию о переводах без согласия клиента, в целях идентификации получателя средств или плательщика в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

При получении запроса в целях идентификации получателя средств или плательщика участники информационного обмена направляют информацию в Банк России в сроки, установленные нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма запроса Банка России, направляемого участнику информационного обмена в целях идентификации получателя средств или плательщика (REQ_OWC_identification), а также форма представления ответа Банку России, содержащего информацию, идентифицирующую получателя средств или плательщика (RESP_OWC_identification), приведены в приложении 4 к настоящему стандарту.

5.5. Запрос Банка России в целях получения данных об операции без согласия на основании сведений о совершенных противоправных действиях от федерального органа исполнительной власти в сфере внутренних дел

Запрос Банка России оператору по переводу денежных средств (уведомление от Банка России) направляется Банком России при получении от федерального органа исполнительной власти в сфере внутренних дел сведений о совершенных противоправных действиях.

При получении запроса оператор по переводу денежных средств направляет следующие формы представления данных в соответствии с указанными сроками:

- форму представления данных NTF_OWC_SNPS в сроки, установленные нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3], в случае классификации операции по переводу денежных средств, информация о которой получена от Банка России на основании сведений федерального органа исполнительной власти в сфере внутренних дел о совершенных противоправных действиях, как операции без согласия клиента;

- форму RESP_OWC_UUID в течение рабочего дня, следующего за днем получения запроса Банка России, в случае если на основании сведений из запроса Банка России операция по переводу денежных средств не была классифицирована как операция без согласия клиента или форма представления данных NTF_OWC_SNPS по соответствующей операции была направлена в Банк России ранее.

Форма запроса Банка России, направляемого оператору по переводу денежных средств, в целях получения данных об операции без согласия (REQ_OWC_UUID), а также форма представления ответа Банку России (RESP_OWC_UUID), направляемая в случае, предусмотренном абзацем 4 раздела 5.5 настоящего стандарта, приведены в приложении 5 к настоящему стандарту.

5.6. Запрос Банка России в целях получения данных о действиях участника информационного обмена, обслуживающего получателя средств, по переводу денежных средств

Запрос Банка России к участнику информационного обмена, обслуживающему получателя средств, направляется Банком России при получении уведомления или информации об осуществлении перевода денежных средств без согласия клиента в целях получения информации о действиях по дальнейшему переводу денежных средств получателем средств в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

При получении запроса от Банка России участник информационного обмена, обслуживающий получателя средств, направляет информацию о действиях по дальнейшему переводу денежных средств получателя средств в Банк России в сроки, установленные нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма запроса Банка России, направляемого участнику информационного обмена, обслуживающему получателя средств, в целях получения данных о его действиях по переводу денежных средств (REQ_OWC_Forward), а также форма для представления ответа Банку России, содержащего информацию о действиях участника информационного обмена по переводу денежных средств (RESP_OWC_Forward), приведены в приложении 6 к настоящему стандарту.

5.7. Запрос Банка России в целях получения информации о плательщиках указанному в запросе Банка России получателю средств

Запрос Банка России к участнику информационного обмена, обслуживающему получателя средств, направляется Банком России при получении от участника информационного обмена уведомления или информации об осуществлении перевода денежных средств без согласия клиента в целях получения информации о плательщиках указанному получателю средств в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

При получении запроса от Банка России участник информационного обмена, обслуживающий получателя средств, направляет информацию о плательщиках указанному получателю средств в Банк России в сроки, установленные нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма запроса Банка России, направляемого участнику информационного обмена, обслуживающему получателя средств, в целях получения информации о плательщиках указанному получателю средств (REQ_OWC_Reverse), а также форма для представления ответа Банку России, содержащего информацию о плательщиках указанному получателю средств (RESP_OWC_ Reverse), приведены в приложении 7 к настоящему стандарту.

5.8. Запрос участника информационного обмена в случае необоснованного направления в Банк России информации о переводах без согласия клиента

Запрос участника информационного обмена направляется в Банк России при выявлении в рамках реализуемой участником информационного обмена системы управления рисками случаев необоснованного направления информации о переводах без согласия клиента по ранее направленному уведомлению в Банк России, в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

По итогам рассмотрения запроса Банк России направляет участнику информационного обмена информацию о рассмотрении запроса.

Форма запроса участника информационного обмена, направляемого в Банк России, в случае необоснованного направления в Банк России информации о переводах без согласия клиента (REQ_OWC_Review), а также форма для представления ответа участнику информационного обмена, используемая Банком России (RESP_OWC_Review), приведены в приложении 8 к настоящему стандарту.

5.9. Запрос Банка России о повторном направлении информации о переводах без согласия клиента

Запрос Банка России к участнику информационного обмена направляется Банком России при получении от участника информационного обмена уведомления или информации об осуществлении перевода денежных средств без согласия клиента с целью получения уточняющих сведений к ранее направленной в Банк России информации о переводах без согласия клиента, в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

При получении запроса от Банка России участник информационного обмена направляет повторную информацию о переводах без согласия клиента в сроки, установленные нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма запроса Банка России, направляемого участнику информационного обмена, о повторном направлении информации о переводах без согласия клиента (REQ_OWC_Correction), а также форма для представления ответа Банку России, содержащего повторную информацию о переводах без согласия клиента у (RESP_OWC_Correction), приведены в приложении 9 к настоящему стандарту.

5.10. Представление участниками информационного обмена дополнительных и (или) уточняющих сведений по ранее направленной информации в Банк России

Условия, при наступлении которых участники информационного обмена направляют в Банк России дополнительные и (или) уточняющие сведения по ранее направленной информации в Банк России, также сроки направления указанной информации установлены нормативным актом Банка России в соответствии с частями 4, 6 и 7 статьи 27 Федерального закона № 161-ФЗ [3].

Форма представления участниками информационного обмена дополнительных и (или) уточняющих сведений по ранее направленной информации о переводах без согласия клиента в Банк России (NTF_OWC_DataUpdate) приведена в приложении 10 к настоящему стандарту.

Данная форма ориентирована на актуализацию сведений, находящихся в базе данных о случаях и попытках осуществления переводов денежных средств без согласия клиента:

- о закрытии банковского счета;

- о прекращении использования платежной карты;

- о прекращении действия договора абонентского обслуживания подвижной радиотелефонной связи;

- о прекращении использования электронного средства платежа;

- об изменении номера документа, удостоверяющего личность;

- об изменении абонентского номера подвижной радиотелефонной связи клиента.

5.11. Схема взаимодействия Банка России и участников информационного обмена при выявлении случаев и (или) попыток осуществления переводов денежных средств без согласия клиента, а также при выявлении случаев и (или) попыток осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участника финансовой платформы

Схема взаимодействия Банка России и участников информационного обмена при выявленных случаях и (или) попытках осуществления переводов денежных средств без согласия клиента, а также при выявленных случаях и (или) попытках осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участника финансовой платформы, представлена на рис. 2.

Схема взаимодействия Банка России и операторов по переводу денежных средств в связи с получением Банком России сведений о совершенных противоправных действиях от федерального органа исполнительной власти в сфере внутренних дел, представлена на рис. 3.

Рис. 2. Схема взаимодействия Банка России и участников информационного обмена при выявлении случаев и (или) попыток осуществления переводов денежных средств без согласия клиента, а также при выявлении случаев и (или) попыток осуществления операций, направленных на совершение финансовых сделок с использованием финансовой платформы без волеизъявления участника финансовой платформы

Рис. 3. Схема взаимодействия Банка России и операторов по переводу денежных средств в связи с получением Банком России сведений о совершенных противоправных действиях от федерального органа исполнительной власти в сфере внутренних дел

6. Взаимодействие участников информационного обмена с Банком России при выявлении инцидентов защиты информации, в том числе незаконном раскрытии банковской тайны, персональных данных и (или) иных данных клиентов или работников участника информационного обмена, и инцидентов операционной надежности

6.1. Перечень типов инцидентов защиты информации, согласованный с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и инцидентов операционной надежности в разрезе видов деятельности кредитных организаций, некредитных финансовых организаций и субъектов национальной платежной системы и составляющих их технологических процессов

Участники информационного обмена в соответствии с абзацем восьмым пункта 8 Положения Банка России от 17 апреля 2019 года № 683-П "Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента" (далее - Положение Банка России № 683-П) [5], абзацем вторым пункта 1.15 Положения Банка России от 20 апреля 2021 года № 757-П "Об установлении обязательных для некредитных финансовых организаций требований к обеспечению защиты информации при осуществлении деятельности в сфере финансовых рынков в целях противодействия осуществлению незаконных финансовых операций" (далее - Положение Банка России № 757-П) [7], абзацем вторым пункта 1.5 Положения Банка России от 4 июня 2020 года № 719-П "О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств" (далее - Положение Банка России № 719-П) [6] должны информировать Банк России о выявленных инцидентах защиты информации, включенных в перечень типов инцидентов, согласованный с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности.

Участники информационного обмена в соответствии с абзацем вторым пункта 11 Положения Банка России № 787-П [9], абзацем вторым пункта 1.15 Положения Банка России № 779-П [10] должны информировать Банк России о выявленных инцидентах операционной надежности, включенных в перечень типов инцидентов операционной надежности.

Перечень типов инцидентов, согласованный с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, за исключением случаев незаконного раскрытия банковской тайны и (или) защищаемой информации, в соответствии с нормативными актами Банка России, и перечень типов инцидентов операционной надежности в разрезе видов деятельности кредитных организаций, некредитных финансовых организаций и субъектов национальной платежной системы и составляющих их технологических процессов (далее - перечень типов инцидентов защиты информации и инцидентов операционной надежности) приведены в приложении 11 к настоящему стандарту.

6.2. Представление участниками информационного обмена данных о выявлении инцидента защиты информации

Данные о выявлении инцидента защиты информации направляются участниками информационного обмена в Банк России в соответствии с абзацем восьмым пункта 8 Положения Банка России № 683-П [5], абзацем вторым пункта 1.15 Положения Банка России № 757-П [7] и абзацем вторым пункта 1.5 Положения Банка России № 719-П [6] при выявлении критериев информирования об инциденте защиты информации в соответствии с перечнем типов инцидентов защиты информации, приведенным в разделе 6.1.

При выявлении указанных критериев информирования участники информационного обмена направляют данные о выявлении инцидента защиты информации в соответствии со следующими сроками, если иное не предусмотрено нормативными актами Банка России:

- в течение 3 часов с момента выявления инцидента защиты информации для участников информационного взаимодействия, реализующих усиленный или стандартный уровень защиты информации в соответствии с ГОСТ Р 57580.1-2017 [12];

- в течение 24 часов с момента выявления инцидента защиты информации для остальных участников информационного взаимодействия.

Форма представления участниками информационного обмена данных о выявлении инцидента защиты информации (NTF_ISI_Detect) в Банк России приведена в приложении 12 к настоящему стандарту.

6.3. Представление участниками информационного обмена данных о выявлении незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России

Данные о выявлении незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России направляются участниками информационного обмена в Банк России при выявлении участником информационного обмена факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с абзацем вторым пункта 1.15 Положения Банка России № 757-П [7], абзацами первым и восьмым пункта 8 Положения Банка России № 683-П [5] с учетом положений пунктов 7.3 и 7.6 Положения Банка России от 08.04.2020 № 716-П "О требованиях к системе управления операционным риском в кредитной организации и банковской группе" (далее - Положение Банка России № 716-П) [11], абзацем вторым пункта 1.5 Положения Банка России № 719-П [6], при условии что сведения о факте незаконного раскрытия персональных данных ранее не были направлены в Банк России в рамках взаимодействия участников информационного обмена с Банком России при выявлении компьютерных инцидентов, а также в случаях, предусмотренных разделом 6.5 настоящего стандарта.

При выявлении указанного критерия направления формы представления данных участники информационного обмена направляют данные о выявлении незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии со следующими сроками, если иное не предусмотрено нормативными актами Банка России:

- в течение 3 часов с момента выявления инцидента защиты информации для участников информационного взаимодействия, реализующих усиленный или стандартный уровни защиты информации в соответствии с ГОСТ Р 57580.1-2017 [12];

- в течение 24 часов с момента выявления инцидента защиты информации для остальных участников информационного взаимодействия.

Форма представления участниками информационного обмена данных о выявлении незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России (NTF_iSi_DataLeak) приведена в приложении 13 к настоящему стандарту.

6.4. Представление участниками информационного обмена данных о результатах расследования инцидента защиты информации или незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России

Данные о результатах расследования инцидента защиты информации или незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России направляются участниками информационного обмена в Банк России в соответствии с абзацем вторым пункта 1.15 Положения Банка России № 757-П [7], абзацами первым и восьмым пункта 8 Положения Банка России № 683-П [5] с учетом положений пунктов 7.3 и 7.6 Положения Банка России № 716-П [11], абзацем вторым пункта 1.5 Положения Банка России № 719-П [6] в случаях, если ранее участником информационного обмена в Банк России была направлена форма представления данных о выявлении инцидента защиты информации или незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России.

При выявлении указанного критерия направления формы представления данных участники информационного обмена направляют данные о результатах расследования инцидента защиты или незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России в течение 30 дней с момента направления в Банк России формы представления данных о выявлении инцидента защиты информации или незаконного раскрытия банковской тайны и (или) защищаемой информации, если иное не предусмотрено нормативными актами Банка России.

Форма представления участниками информационного обмена данных о результатах расследования инцидента защиты информации или незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России (NTF_ ISI_Investigation) в Банк России, приведена в приложении 14 к настоящему стандарту.

6.5. Запрос Банка России в целях подтверждения факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России

Запрос Банка России к участнику информационного обмена направляется Банком России в соответствии с законодательством Российской Федерации (в частности, в соответствии с абзацами первым и восьмым пункта 8 Положения Банка России № 683-П [5] с учетом положений пунктов 7.3 и 7.6 Положения Банка России № 716-П [11]) при выявлении факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России в целях получения подтверждения факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России.

При получении запроса в целях подтверждения факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России, участники информационного обмена направляют следующие формы представления данных в соответствии с указанными сроками:

- форму представления данных NTF_ISI_DataLeak в течение 24 часов, в случае выявления на основании сведений из запроса Банка России факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России;

- форму RESP_ISI_DataLeak в течение 24 часов, в случае если на основании сведений из запроса Банка России не был выявлен факт незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России.

Форма запроса Банка России, направляемого участнику информационного обмена, в целях подтверждения факта незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России (REQ_ISI_DataLeak), а также форма для представления ответа Банку России, содержащего информацию о не выявленном факте незаконного раскрытия банковской тайны и (или) защищаемой информации в соответствии с нормативными актами Банка России (RESP_ISI_DataLeak), направляемая в случае, предусмотренном абзацем 4 раздела 6.5 настоящего стандарта, приведены в приложении 15 к настоящему стандарту.

6.6. Представление участниками информационного обмена данных о выявлении инцидента операционной надежности

Данные о выявлении инцидента операционной надежности направляются участниками информационного обмена в Банк России в соответствии с абзацем вторым пункта 11 Положения Банка России № 787-П [9] и абзацем вторым пункта 1.15 Положения Банка России № 779-П [10] при выявлении критериев информирования об инциденте операционной надежности в соответствии с перечнем инцидентов защиты информации, приведенным в разделе 6.1.

При выявлении указанных критериев информирования участники информационного обмена направляют данные о выявлении инцидента операционной надежности в соответствии со следующими сроками, если иное не предусмотрено нормативными актами Банка России:

- в течение 3 часов с момента выявления инцидента операционной надежности для участников информационного взаимодействия, реализующих усиленный или стандартный уровни защиты информации в соответствии с ГОСТ Р 57580.1-2017 [12];

- в течение 24 часов с момента выявления инцидента операционной надежности для остальных участников информационного взаимодействия.

Форма представления участниками информационного обмена данных о выявлении инцидента операционной надежности (NTF_ORI_Detect) в Банк России приведена в приложении 16 к настоящему стандарту.

6.7. Представление участниками информационного обмена данных о результатах расследования инцидента операционной надежности

Данные о результатах расследования инцидента операционной надежности направляются участниками информационного обмена в Банк России в соответствии с абзацем вторым пункта 11 Положения Банка России № 787-П [9] и абзацем вторым пункта 1.15 Положения Банка России № 779-П [10] в случаях, если ранее участником информационного обмена была направлена в Банк России форма представления данных о выявлении инцидента операционной надежности.

При выявлении указанного критерия направления формы представления данных участники информационного обмена направляют данные о результатах расследования инцидента операционной надежности в течение 30 дней с момента направления в Банк России формы представления данных о выявлении инцидента операционной надежности, если иное не предусмотрено нормативными актами Банка России.

Форма представления участниками информационного обмена данных о результатах расследования инцидента операционной надежности (NTF_ORI_Investigation) приведена в приложении 17 к настоящему стандарту.

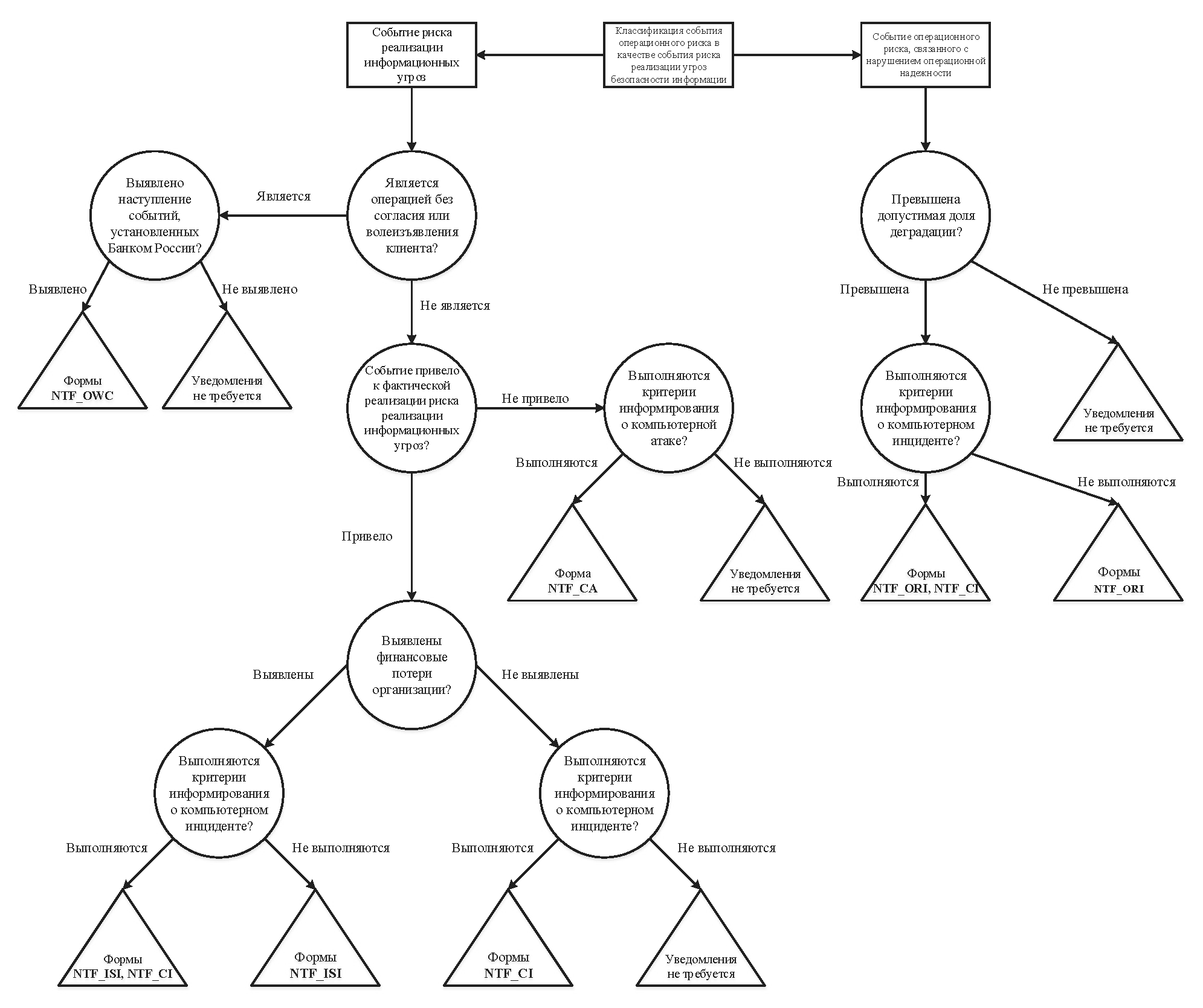

Схема взаимодействия Банка России и участников информационного обмена при выявлении инцидентов защиты информации и инцидентов операционной надежности.

Схема взаимодействия Банка России и участников информационного обмена при выявлении инцидентов защиты информации и инцидентов операционной надежности представлена на рис. 4.

Рис. 4. Схема взаимодействия Банка России и участников информационного обмена при выявлении инцидентов защиты информации и инцидентов операционной надежности

7. Взаимодействие участников информационного обмена с Банком России при выявлении компьютерных инцидентов, компьютерных атак и уязвимостей информационной безопасности

7.1. Перечень компьютерных инцидентов и компьютерных атак

Перечень компьютерных инцидентов и компьютерных атак, включающий критерии информирования о компьютерных инцидентах и компьютерных атаках, в соответствии с требованиями Федерального закона № 187-ФЗ [2], а также с частями 4, 6 и 7 статьи 27 Федерального закона № 161 ФЗ [3], абзацем восьмым пункта 8 Положения Банка России № 683-П [5], абзацем вторым пункта 1.15 Положения Банка России № 757-П [7] и абзацем вторым пункта 1.5 Положения Банка России № 719-П [6] приведен в приложении 18 к настоящему стандарту.

7.2. Представление участниками информационного обмена данных о компьютерных инцидентах

Данные о компьютерных инцидентах направляются участниками информационного обмена в Банк России в соответствии с частью 2 статьи 9 Федерального закона № 187-ФЗ [2], пунктом 5 Порядка информирования ФСБ России о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов критической информационной инфраструктуры Российской Федерации, утв. приказом ФСБ России от 19 июня 2019 г. № 282 (далее - Порядок, утвержденный приказом ФСБ России № 282), абзацем восьмым пункта 8 Положения Банка России № 683-П [5], абзацем вторым пункта 1.15 Положения Банка России № 757-П [7] и абзацем вторым пункта 1.5 Положения Банка России № 719-П [6] при выявлении критериев информирования о компьютерном инциденте в соответствии с перечнем компьютерных инцидентов, приведенным в разделе 7.1, а также в случаях, предусмотренных разделом 7.5 настоящего стандарта.

При выявлении указанных критериев информирования участники информационного обмена направляют информацию о компьютерном инциденте в соответствии со следующими сроками:

- в течение 3 часов с момента выявления компьютерного инцидента в случае его связи с функционированием значимого объекта критической информационной инфраструктуры;

- в течение 24 часов с момента выявления компьютерного инцидента во всех иных случаях.

Форма представления участниками информационного обмена информации о компьютерных инцидентах (NTF_CI) приведена в приложении 19 к настоящему стандарту.

В приложении 20 приведены следующие формы представления данных, которые являются предзаполненными вариантами формы NTF_CI и ориентированы на конкретные типы компьютерных инцидентов в соответствии с перечнем компьютерных инцидентов:

- форма представления данных NTF_CI_DoS, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - замедлении работы ресурса в результате атаки типа "Отказ в обслуживании";

- форма представления данных NTF_CI_ApplicationCompromise, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - успешной эксплуатации уязвимости ресурса;

- форма представления данных NTF_CI_Malwareinfection, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - заражении вирусным программным обеспечением;

- форма представления данных NTF_CI_AccountCompromise, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - компрометации учетной записи;

- форма представления данных NTF_CI_PhishingContent, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - использовании контролируемого ресурса для фишинга;

- форма представления данных NTF_CI_ProhibitedContent, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - публикации на контролируемом ресурсе запрещенной законодательством Российской Федерации информации;

- форма представления данных NTF_CI_SocialEngineering, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - мошеннических действиях с использованием методов социальной инженерии;

- форма представления данных NTF_CI_TrafficHijacking, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - захвате сетевого трафика;

- форма представления данных NTF_CI_MalwareCommandControl, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - вовлечении контролируемого ресурса в инфраструктуру вирусного программного обеспечения;

- форма представления данных NTF_CI_Spam, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - рассылке спам-сообщений с контролируемого ресурса;

- форма представления данных NTF_CI_UnauthorisedModification, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - несанкционированном изменении информации;

- форма представления данных NTF_CI_UnauthorisedAccess, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - несанкционированном разглашении информации;

- форма представления данных NTF_CI_SIM, используемая участниками информационного обмена для уведомления Банка России о компьютерном инциденте - изменении (подмене) идентификатора мобильного абонента (IMSI), идентификатора мобильного оборудования (IMEI) или сим-карты.

7.3. Представление участниками информационного обмена данных о компьютерных атаках

Данные о компьютерных атаках направляются участниками информационного обмена в Банк России в соответствии с частью 2 статьи 9 Федерального закона № 187-ФЗ [2] и частями 4, 6 и 7 статьи 27 Федерального закона № 161 ФЗ [3] при выявлении критериев информирования о компьютерной атаке в соответствии с перечнем компьютерных атак, приведенным в разделе 7.1, а также в случаях, предусмотренных разделом 7.5 настоящего стандарта.

Информирование Банка России о компьютерных атаках осуществляется в формате сводного уведомления за отчетный период (период, за который осуществляется свод данных о компьютерных атаках). Свод данных включает в себя агрегацию данных по отдельным компьютерным атакам одного типа, в соответствии с перечнем компьютерных атак, приведенным в разделе 7.1, в единую форму представления данных. Агрегация данных осуществляется по полям формы представления данных.

При выявлении указанных критериев информирования участники информационного обмена направляют информацию о компьютерных атаках в отчетный период в соответствии со следующими сроками:

- свод данных о компьютерных атаках в случаях, если объектом вредоносной активности является ресурс, IP-адрес которого в соответствии с реестром адресно-номерных ресурсов принадлежит Российской Федерации, осуществляется за три календарных дня и направляется в течение 3 календарных дней, следующих за отчетным периодом;

- свод данных о компьютерных атаках в случаях, если объектом вредоносной активности является иной ресурс, осуществляется за 7 календарных дней и направляется в течение 7 календарных дней, следующих за отчетным периодом;

- свод данных о компьютерных атаках за другой период осуществляется по согласованию с ФинЦЕРТ Банка России.

Форма представления участниками информационного обмена данных о компьютерных атаках (NTF_CA) приведена в приложении 21 к настоящему стандарту.

В приложении 22 приведены следующие формы представления данных, которые являются предзаполненными вариантами формы NTF_CA и ориентированы на конкретные типы компьютерных атак в соответствии с перечнем компьютерных атак:

- форма представления данных NTF_CA_DoS, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках типа "Отказ в обслуживании";

- форма представления данных NTF_CA_ExploitAttempt, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках - попытках эксплуатации уязвимостей;

- форма представления данных NTF_CA_InfectionAttempt, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках - попытках внедрения модулей вредоносного программного обеспечения;

- форма представления данных NTF_CA_LoginAttempt, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках - неуспешных попытках авторизации;

- форма представления данных NTF_CA_Phishing, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках - выявлении фишинговой рассылки или ресурса;

- форма представления данных NTF_CA_SocialEngineering, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках - мошеннических действиях с использованием методов социальной инженерии;

- форма представления данных NTF_CA_Scanning, используемая участниками информационного обмена для уведомления Банка России о компьютерных атаках - сетевом сканировании контролируемого ресурса.

7.4. Представление участниками информационного обмена данных о выявленных уязвимостях информационной безопасности

Данные о выявленных уязвимостях информационной безопасности направляются участниками информационного обмена в Банк России в соответствии с частью 2 статьи 9 Федерального закона № 187-ФЗ [2], а также положениями Банка России № 757-П [7], № 683-П [5], № 719-П [6] при выявлении в результате выполнения процедур по контролю отсутствия известных (описанных) уязвимостей информационной безопасности или регулярного тестирования объектов информационной инфраструктуры на предмет проникновений и анализа уязвимостей информационной безопасности объектов информационной инфраструктуры, предусмотренных положениями Банка России № 683-П [5], № 719-П [6], № 757-П [7], уязвимостей информационной безопасности в объектах информационной инфраструктуры, полученных от сторонней организации-поставщика по лицензионному договору или договору поставки, и информация о данной уязвимости информационной безопасности не размещена на официальном сайте организации-поставщика либо прикладном программном обеспечении, распространяемом участником информационного обмена сторонним организациям, а также в случаях, предусмотренных разделом 7.5 настоящего стандарта.

При выявлении указанных условий информирования участники информационного обмена направляют информацию о выявленных уязвимостях информационной безопасности в соответствии со следующими сроками:

- в течение 24 часов с момента самостоятельного выявления уязвимости информационной безопасности;

- в течение 3 дней с момента получения отчета сторонней организации, содержащего информацию об уязвимостях информационной безопасности объектов информационной инфраструктуры.

Форма представления участниками информационного обмена данных о выявленных уязвимостях информационной безопасности (NTF_VLN) приведена в приложении 23 к настоящему стандарту.

7.5. Запрос Банка России к участникам информационного обмена в целях получения сведений о выявленной компьютерной атаке или уязвимости информационной безопасности

Запрос к участнику информационного обмена в целях получения сведений о выявленной компьютерной атаке или уязвимости информационной безопасности при необходимости направляется Банком России при получении сведений о компьютерной атаке или выявленной уязвимости информационной безопасности в объекте информатизации участника информационного обмена с целью получения подтверждения факта компьютерной атаки или уязвимости информационной безопасности в соответствии с частью 2 статьи 9 Федерального закона № 187-ФЗ [2], пунктом 4 Порядка, утвержденного приказом ФСБ России № 282.

При получении запроса в целях получения сведений о выявленной компьютерной атаке или уязвимости информационной безопасности участники информационного обмена направляют следующие формы представления данных в соответствии с указанными сроками:

- форму представления данных NTF_CI в течение 3 часов в случае выявления на основании сведений из запроса Банка России компьютерного инцидента, связанного с функционированием значимого объекта критической информационной инфраструктуры;

- форму представления данных NTF_CI в течение 24 часов в случае выявления на основании сведений из запроса Банка России компьютерного инцидента, не связанного с функционированием значимого объекта критической информационной инфраструктуры;

- форму представления данных NTF_CA в течение 24 часов в случае выявления на основании сведений из запроса Банка России компьютерной атаки;

- форму представления данных NTF_VLN в течение 24 часов в случае выявления на основании сведений из запроса Банка России уязвимости информационной безопасности в объекте информатизации;

- форму RESP_IEP_Detect в течение 24 часов, в случае если на основании сведений из запроса Банка России не были выявлены компьютерные инциденты, компьютерные атаки или уязвимости информационной безопасности.

Форма запроса Банка России, направляемого участнику информационного обмена в целях получения сведений о выявленной компьютерной атаке или уязвимости информационной безопасности (REQ_IEP_Detect), а также форма для представления ответа Банку России, содержащего информацию о невыявлении компьютерной атаки или уязвимости информационной безопасности (RESP_IEP_Detect), направляемая в случае, предусмотренном абзацем 7 раздела 7.5 настоящего стандарта, приведены в приложении 24 к настоящему стандарту.

7.6. Запрос Банка России в целях получения сведений о принадлежности участнику информационного обмена ресурса в сети Интернет

Запрос Банка России к участнику информационного обмена в целях получения сведений о принадлежности ему ресурса в сети Интернет при необходимости направляется Банком России при получении информации о ресурсе в сети Интернет, содержащем вредоносный код, фишинговую или запрещенную законодательством РФ информацию, в рамках уведомления о компьютерных инцидентах или атаках с целью получения подтверждения принадлежности выявленного ресурса в сети Интернет участнику информационного обмена в целях реализации Банком России положений статьи 6.2 Федерального закона № 86-ФЗ [1].

При получении запроса в целях получения сведений о принадлежности выявленного ресурса в сети Интернет участники информационного обмена направляют информацию в течение 24 часов с момента получения запроса Банка России.

Форма запроса Банка России, направляемого участнику информационного обмена в целях получения сведений о принадлежности участнику информационного обмена ресурса в сети Интернет (REQ_IEP_IsWebSite), а также форма для представления ответа Банку России, содержащего информацию о принадлежности участнику информационного обмена выявленного ресурса в сети Интернет (RESP_IEP_IsWebSite), приведены в приложении 25 к настоящему стандарту.

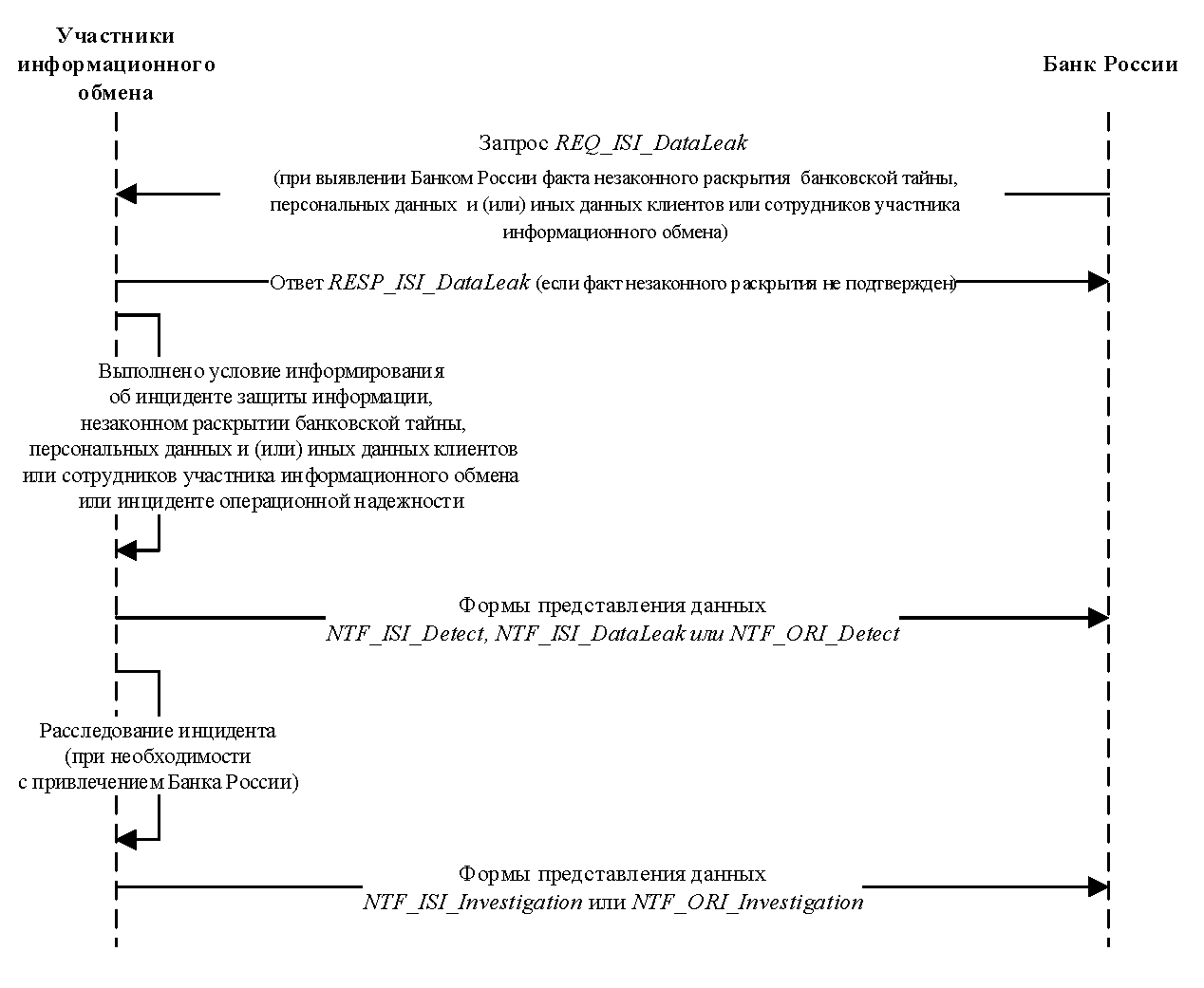

7.7. Схема взаимодействия Банка России и участников информационного обмена при выявлении компьютерных инцидентов, компьютерных атак и уязвимостей информационной безопасности

Схема взаимодействия Банка России и участников информационного обмена при выявлении компьютерных инцидентов, компьютерных атак и уязвимостей информационной безопасности представлена на рис. 5.

Рис. 5. Схема взаимодействия Банка России и участников информационного обмена при выявлении компьютерных инцидентов, компьютерных атак и уязвимостей информационной безопасности

8. Взаимодействие участников информационного обмена и Банка России в целях приостановления/отмены приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств с использованием ССНП на объектах информационной инфраструктуры участников информационного обмена

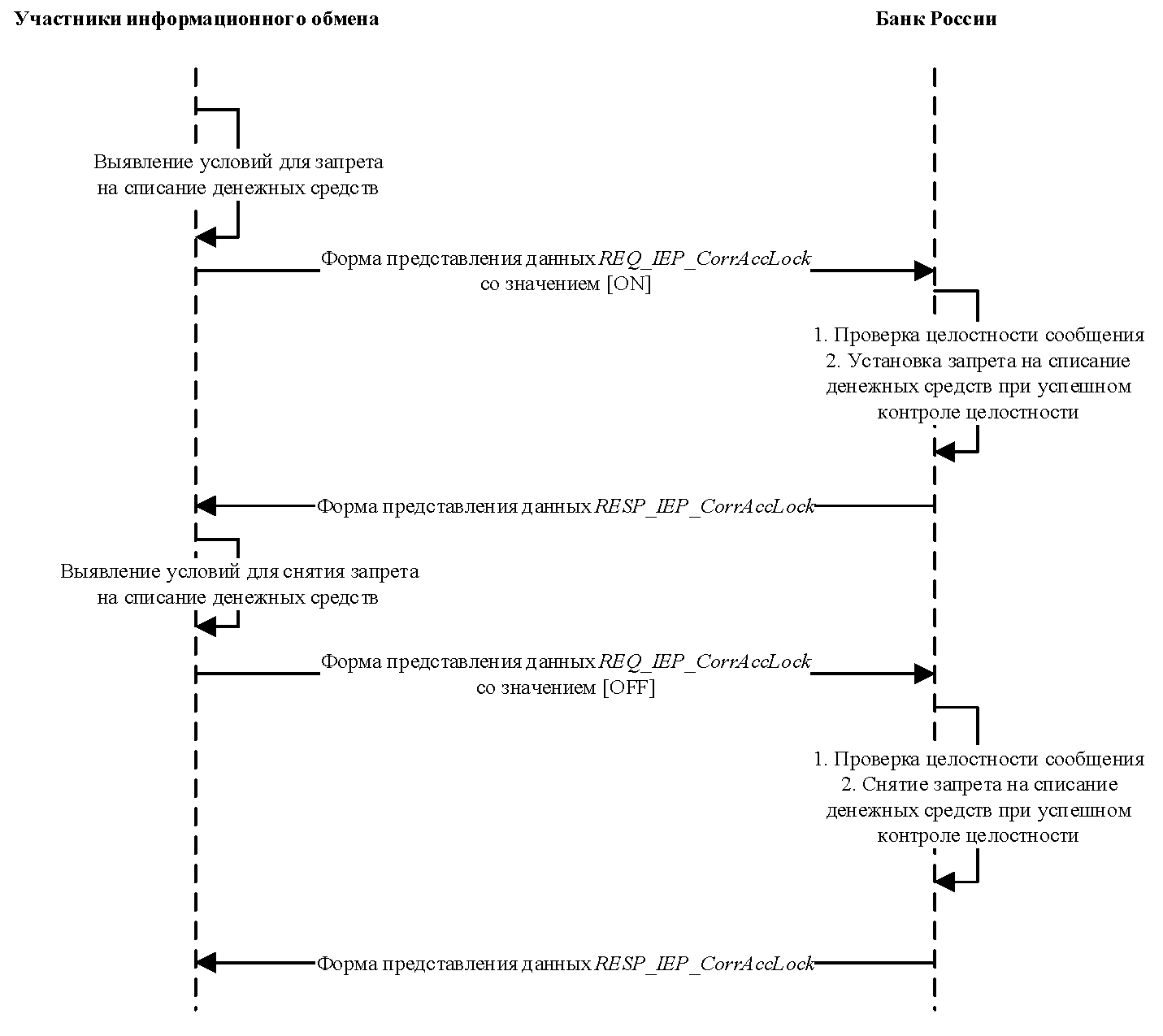

Запрос в Банк России о приостановлении/отмене приостановления обмена электронными сообщениями направляется участниками информационного обмена - участниками ССНП в Банк России в соответствии с пунктом 19 Положения Банка России от 25 июля 2022 года № 802-П "О требованиях к защите информации в платежной системе Банка России" (далее - Положение Банка России № 802-П) [8] при выявлении инцидентов защиты информации при осуществлении переводов денежных средств c использованием ССНП на объектах информационной инфраструктуры участников информационного обмена, которые привели или могут привести к осуществлению перевода денежных средств без согласия участника информационного обмена.

При выявлении указанных условий информирования участники информационного обмена направляют информацию о приостановлении/отмене приостановления обмена электронными сообщениями в соответствии пунктом 18 Положения Банка России № 802-П. Форма запроса участника информационного обмена, использующего ССНП для осуществления перевода денежных средств, направляемого в Банк России в целях приостановления/отмены приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств с использованием ССНП на объектах информационной инфраструктуры участников информационного обмена (REQ_ IEP_CorrAccLock), приведена в приложении 26 к настоящему стандарту.

При получении запроса от участника информационного обмена Банк России направляет уведомление о рассмотрении запроса в соответствии с пунктом 19.5 Положения Банка России № 802-П [8]. Форма для представления ответа участнику информационного обмена, содержащего информацию о рассмотрении запроса о приостановлении/отмене приостановления обмена электронными сообщениями (RESP_IEP_CorrAccLock), приведена в приложении 26 к настоящему стандарту.

Схема взаимодействия Банка России и участников информационного обмена при запросе на приостановление/отмену приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств с использованием ССНП на объектах информационной инфраструктуры участников информационного обмена представлена на рис. 6.

Рис. 6. Схема взаимодействия Банка России и участников информационного обмена при запросе на приостановление/отмену приостановления обмена электронными сообщениями при выявлении инцидентов защиты информации при осуществлении переводов денежных средств на объектах информационной инфраструктуры участников информационного обмена

9. Направление участниками информационного обмена в Банк России информации о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентах операционной надежности

Данные о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентах операционной надежности направляются участниками информационного обмена в Банк России в соответствии с абзацем четвертым пункта 1.15 Положения Банка России № 757-П [7], абзацем девятым пункта 8 Положения Банка России № 683-П [5], абзацем третьим пункта 1.5 Положения Банка России № 719-П [6], абзацем третьим пункта 11 Положения Банка России № 787-П [9] и абзацем третьим пункта 1.15 Положения Банка России № 779-П [10], при наступлении следующего условия: участником информационного обмена планируются мероприятия, включая выпуск пресс-релизов и проведение пресс-конференций, размещение информации на официальных сайтах в сети Интернет, в отношении инцидентов защиты информации или инцидентов операционной надежности.

При выявлении указанного условия информирования участники информационного обмена направляют информацию о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентов операционной надежности в соответствии со сроками, установленными абзацем четвертым пункта 1.15 Положения Банка России № 757-П [7], абзацем девятым пункта 8 Положения Банка России № 683-П [5], абзацем третьим пункта 1.5 Положения Банка России № 719-П [6], абзацем третьим пункта 11 Положения Банка России № 787-П [9] и абзацем третьим пункта 1.15 Положения Банка России № 779-П [10].

Форма направления участниками информационного обмена в Банк России информации о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентах операционной надежности (NTF_IEP_Publication), приведена в приложении 27 к настоящему стандарту.

Схема взаимодействия Банка России и участников информационного обмена при направлении информации о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентах операционной надежности представлена на рис. 7.

Рис. 7. Схема взаимодействия Банка России и участников информационного обмена при направлении информации о планируемых мероприятиях по раскрытию информации о выявленных инцидентах защиты информации или инцидентах операционной надежности

------------------------------

1 Форма АСОИ ФинЦЕРТ, содержащая информацию об участнике информационного обмена.

------------------------------

Приложения

Приложение 1. Форма представления данных NTF_OWC_SNPS - форма представления данных участниками информационного обмена - операторами по переводу денежных средств, операторами платежных систем, операторами услуг платежной инфраструктуры обо всех случаях и (или) попытках осуществления переводов денежных средств без согласия клиента

| Порядковый номер | Категория элемента данных | Описание АСОИ UI | Обязательность полей | Условие обязательности | Правило заполнения | Примечание |

|---|---|---|---|---|---|---|

| 1 | Тип уведомления | Тип уведомления | О | - | [NTF_OWC_SNPS] | Предзаполненное поле |

| 2 | Информация об идентификаторах плательщика (идентифицирующая плательщика) | ИНН | УО | Если плательщик - юридическое лицо, иначе при наличии | В соответствии с форматом ФНС России | Обязательно заполняется хотя бы одно из полей |

| 3 | Результат вычисления специального кода номера ДУЛ | УО | Если плательщик - физическое лицо | Результат вычисления хеш-функции SHA-256 | ||

| 4 | Результат вычисления специального кода номера СНИЛС | УО | Если плательщик - физическое лицо, при наличии | Результат вычисления хеш-функции SHA-256 | - | |

| 5 | Абонентский номер подвижной радиотелефонной связи | УО | Если плательщик - физическое лицо, иначе при наличии | В соответствии с международной системой и планом нумерации | Абонентский номер подвижной радиотелефонной связи плательщика, подтвержденный в соответствии с п. 5.2.1 Положения № 683-П | |

| 6 | Критерии легитимности операции без согласия, характеризующие плательщика | Критерии легитимности операции без согласия, характеризующие плательщика | УО | Если плательщик соответствует хотя бы одному из критериев легитимности | Из классификатора "Критерии легитимности (признаки осуществления перевода денежных средств без согласия клиента) операции без согласия", приведенного в приложении 28 | Выбираются все критерии легитимности операции без согласия, характеризующие плательщика |